Hybrydowe i zdalne środowisko pracy w chmurze Microsoft to nie tylko zwiększenie możliwości efektywnej pracy pracowników, ale przede wszystkim bezpieczny ekosystem IT, w którym możemy zarządzać urządzeniami, tożsamością oraz dostępem.

Jeśli Twoje przedsiębiorstwo zostało zaatakowane, pomożemy Ci wyjść z kryzysu dzięki stworzonemu planowi „recovery” oraz dalszemu zabezpieczeniu systemów. Szybka i profesjonalna reakcja na incydent bezpieczeństwa zmniejszy potencjalne straty.

Z naszym wsparciem Twoja firma dopasuje się do rygorystycznych wymogów prawnych. Usługi cyberbezpieczeństwa Microsoft od Supremo stanowią kompleksowy zestaw narzędzi zaprojektowanych pod standardy cybersecurity, w tym m.in. NIS2, a także DORA.

Jesteśmy ekspertami wspierającymi średnie i duże organizacje w wyborze najkorzystniejszych licencji Microsoft. Kalkulujemy potencjalne oszczędności w przypadku rezygnacji z zewnętrznych narzędzi, których funkcjonalności są dostępne w poszczególnych pakietach Microsoft.

Według raportu CERT Polska jednym z największych zagrożeń cyberbezpieczeństwa dla przedsiębiorstw są ataki z wykorzystaniem szkodliwego oprogramowania. W 2023 roku incydentów ransomware było aż 2 razy więcej niż w 2022. Najbardziej narażone na ataki są podmioty administracji publicznej, firmy zajmujące się handlem hurtowym i detalicznym, zakłady produkcyjne, firmy usługowe oraz podmioty infrastruktury cyfrowej.

W najbliższych latach należy się spodziewać dalszego wzrostu liczby incydentów, które zagrażają ciągłości działania firm i prowadzą do utraty wartości biznesowej. Jak się przed tym zabezpieczyć? Microsoft Defender for Office 365 to zaawansowana usługa ochrony wspierająca zabezpieczanie przed zagrożeniami, takimi jak: phishing, malware, ransomware i innymi atakami cybernetycznymi.

Defender for Office 365 korzysta z zaawansowanych mechanizmów wykrywania. Identyfikuje i blokuje podejrzane wiadomości e-mail, które mogą zawierać linki do fałszywych stron internetowych lub złośliwe załączniki. Dzięki temu użytkownicy są chronieni przed próbami wyłudzenia danych.

Usługa oferuje zaawansowane narzędzia do raportowania i analizy. Pomagają one administratorom IT monitorować oraz reagować na różnorodne zagrożenia w czasie rzeczywistym. Dzięki temu organizacje mogą szybko identyfikować, a następnie neutralizować potencjalne ataki.

Usługa skanuje linki i załączniki w czasie rzeczywistym, jeszcze zanim użytkownik je otworzy. Jeśli link lub załącznik jest uznany za niebezpieczny, dostęp do niego zostaje zablokowany, co minimalizuje ryzyko infekcji systemów IT w przedsiębiorstwie.

Defender for Office 365 monitoruje i analizuje wiadomości e-mail pod kątem obecności złośliwego oprogramowania. Tym samym zapewnia dodatkową warstwę ochrony przed atakami hakerskimi.

Defender for Office 365 umożliwia przeprowadzanie symulacji ataków phishingowych. Ponadto przeszkolimy Twoich pracowników, co zwiększy ich świadomość i umiejętność rozpoznawania zagrożeń.

.png)

Bezpieczeństwo danych bazuje na kilku filarach, bez których Twoja firma będzie narażona na wycieki danych – a co za tym idzie, mogą ją dotknąć poważne ryzyka operacyjne i finansowe.

Właściwie zabezpieczone dostępy do danych nie mogą korzystać z logowania wyłącznie tradycyjnymi hasłami. Jest to niebezpieczna forma uwierzytelniania, ponieważ zwykłe hasła mogą być łatwo przechwycone lub odgadnięte. Dlatego warto rozważyć zaawansowane metody zabezpieczeń:

Uwierzytelnianie wieloskładnikowe (MFA): Wymaga podania dodatkowego czynnika, np. kodu z aplikacji mobilnej, co znacznie zwiększa bezpieczeństwo.

Uwierzytelnianie dwuskładnikowe (2FA): Jest to forma MFA, która zazwyczaj łączy hasło z dodatkowym czynnikiem, takim jak: SMS lub aplikacja uwierzytelniająca.

Logowanie bezhasłowe (passwordless): Umożliwia logowanie bez użycia hasła, np. za pomocą linku wysłanego na e-mail lub kodu SMS.

Biometria: Wykorzystuje unikalne cechy fizyczne użytkownika, takie jak: odcisk palca, rozpoznawanie twarzy czy skan tęczówki.

Windows Hello: Technologia Microsoft, która pozwala na logowanie za pomocą rozpoznawania twarzy, odcisku palca lub kodu PIN.

Klucze bezpieczeństwa Yubico: Klucze sprzętowe zapewniające dodatkowy poziom zabezpieczeń – wymagające ich fizycznej obecności do zalogowania się.

Etykietowanie danych i Data Loss Prevention (DLP) odgrywają kluczową rolę w ochronie informacji w organizacjach. Minimalizują ryzyko wycieków danych oraz zapewniają zgodność z regulacjami prawnymi. Etykietowanie danych polega na przypisywaniu etykiet do danych w celu określenia ich poziomu poufności. Etykiety mogą wskazywać, czy dane są publiczne, wewnętrzne, poufne, czy ściśle tajne. Dzięki etykietowaniu organizacje mogą lepiej zarządzać dostępem do danych i stosować odpowiednie środki ochrony.

Data Loss Prevention (DLP) to zestaw narzędzi oraz procesów, które pomagają zapobiegać wyciekom danych. DLP monitoruje i kontroluje przepływ danych w organizacji. Identyfikuje, a także blokuje potencjalne zagrożenia, takie jak nieautoryzowane przesyłanie poufnych informacji. DLP może również automatycznie stosować polityki bezpieczeństwa, w tym szyfrowanie lub blokowanie dostępu do wrażliwych danych. Dzięki integracji etykietowania danych z systemami DLP można precyzyjniej i skuteczniej egzekwować polityki bezpieczeństwa. Na przykład, dane oznaczone jako poufne, mogą być automatycznie chronione przed wysyłaniem poza organizację.

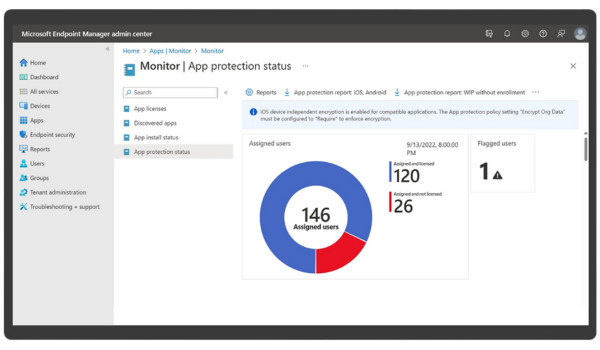

Microsoft Intune (dawny Endpoint Manager) to usługa zarządzania urządzeniami mobilnymi (MDM) i zarządzania aplikacjami mobilnymi (MAM). Pomaga organizacjom zabezpieczać dane oraz zarządzać urządzeniami używanymi przez pracowników. Dzięki temu administratorzy IT mogą kontrolować, jak urządzenia są stosowane. Tym samym Intune umożliwia sprawdzenie, czy są one zgodne z politykami bezpieczeństwa firmy.

Pozwala na zdalne zarządzanie urządzeniami w organizacji, w tym między innymi ich konfigurację, aktualizacje i monitorowanie.

Umożliwia zabezpieczenie danych firmowych na urządzeniach mobilnych, nawet jeśli są one używane do celów prywatnych.

Pomaga w egzekwowaniu polityk bezpieczeństwa, takich jak: wymóg używania haseł, szyfrowanie danych czy instalacje aktualizacji.

Umożliwia kontrolowanie, które aplikacje mobilne mogą być instalowane i używane przez pracowników na urządzeniach firmowych.

Endpoint Detection and Response (EDR) to zaawansowana technologia bezpieczeństwa. Monitoruje i analizuje aktywność na urządzeniach końcowych w celu wykrywania, badania oraz reagowania na zagrożenia.

EDR śledzi aktywność na urządzeniach końcowych w czasie rzeczywistym. Pozwala to na szybkie wykrywanie podejrzanych działań i potencjalnych zagrożeń.

EDR wykorzystuje zaawansowane algorytmy oraz sztuczną inteligencję (AI) do analizy danych z urządzeń końcowych. Identyfikuje wzorce oraz anomalie, które mogą wskazywać na atak.

.png)

.gif)

Gdy EDR wykryje zagrożenie, może automatycznie podjąć działania naprawcze, takie jak: izolowanie zainfekowanego urządzenia, usuwanie złośliwego oprogramowania czy blokowanie podejrzanych procesów.

EDR gromadzi szczegółowe dane o aktywności na urządzeniach końcowych. Umożliwia to dokładne badanie incydentów i identyfikowanie źródeł zagrożeń.

EDR często współpracuje z innymi narzędziami bezpieczeństwa, takimi jak: SIEM (Security Information and Event Management) czy SOAR (Security Orchestration, Automation, and Response). Pozwala więc na kompleksowe podejście do ochrony firmy.

Pomożemy Ci wdrożyć usługę Entra ID i optymalnie dobrać licencje. Zapewnij administratorom IT narzędzia do zarządzania użytkownikami oraz kontrolowania aplikacji i zasobów firmy poprzez zarządzanie tożsamościami, a także dostępem.

Zapewnij ochronę firmy przed oprogramowaniem wymuszającym okup, złośliwym oprogramowaniem, wyłudzaniem informacji i innymi zagrożeniami. Microsoft Defender daje zaawansowane możliwości zabezpieczeń punktów końcowych.

Zasady dostępu warunkowego (Conditional Access) umożliwiają stosowanie odpowiedniej kontroli dostępu w celu zapewnienia bezpieczeństwa organizacji i zwiększenia efektywności pracy. Zdecyduj, gdzie i kiedy użytkownicy mogą mieć dostęp do zasobów firmy, żeby chronić jej dane.

Trenerzy Supremo przeprowadzą Twoją organizację przez proces zmiany i zapewnią większe zrozumienie zagadnień związanych z bezpieczeństwem danych. Pozwoli to Twojej firmie ograniczyć ryzyko wynikające z działań pracowników.

Szkolenia i warsztaty techniczne pracowników departamentów IT wszystkich szczebli i specjalizacji dotyczące licencjonowania, aspektów stricte technicznych oraz zarządzania zmianą w obszarze cyberbezpieczeństwa.

Zabezpiecz dostęp do zasobów za pomocą uwierzytelniania wieloskładnikowego (Multifactor authentication - MFA), które chroni firmę przed typowymi atakami podszywania się pod tożsamości użytkowników.

Usługa Azure Information Protection (AIP) zapewni Twojej firmie klasyfikację, etykietowanie i ochronę dokumentów i wiadomości e-mail organizacji. Dzięki temu dane wrażliwe będą miały najwyższy poziom ochrony.

Pomożemy Ci we wdrożeniu rozwiązań ułatwiających oraz przyspieszających zarządzanie urządzeniami końcowymi pracowników Twojej firmy i przygotowywanie środowiska dla użytkowników: Microsoft Intune, Autopilot, Endpoint Manager.

.svg)

.svg)

Skontaktuj się z nami!

Wybierz, w jakim obszarze potrzebujesz wsparcia i umów się na konsultację. Odezwiemy się do Ciebie w ciągu 24 godzin!